Blog

[Google Cloud Platform]簡単にできるGCPのVPN設定方法の紹介

こんにちは、アドテク本部でネットワークエンジニアをしている菊地です。

今記事では、弊社のプライベートクラウド環境とGCP間をVPN接続を試した際の設定方法について紹介します。

記事の流れはこのよう以下のようになっております。

- GCPのVPNの特徴

- GCPのVPNの設定方法

- 設定がうまくいかない場合のトラブルシューティング方法

- まとめ

このような流れで説明していきたいと思います。

★GCPのVPNの特徴

- IPsecのEPSトンネルモードを使用している

- サイト to サイトVPNをサポートしている

- 鍵交換はIKEv1とIKEv2をサポートしている

- ゲートウェイのIPアドレスのリージョンとVMインスタンスのリージョンは一致する必要がある

IKEv1はIPsec通信を行う際に使用する暗号鍵を生成するための鍵交換プロトコルであり、IKEv2はIKEv1の拡張プロトコルです。IKEv1とIKEv2の間に互換性はなく、IKEv2はEAP認証等高度な認証が可能です。

★GCPでVPNの接続設定を実施

1.Google Cloud Platformにログインし、ネットワーキングへ

2.ネットワークの作成画面へ

ネットワークの名前、サブネットワークの名前は共にプロダクト名やプロジェクト名を使用した分かりやすい名前にします

設定を記入後、作成ボタンを押します

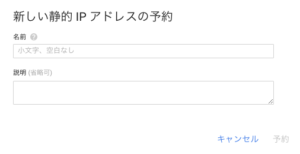

3.VPN用に新しい静的IPアドレスを予約します

名前を記載し、予約を押します

今回、新たに予約した静的IPアドレスがVPNゲートウェイのIPアドレスとなります

4.VPNの設定画面へ

5.VPN接続設定の画面へ

VPN接続設定手順を以下に示しました

| 設定項目 | 設定内容 | |

| 1 | ネットワーク | 手順2で作成したネットワークを指定 |

| 2 | 地域 | 手順2で作成したネットワークと同じリージョンを指定 |

| 3 | IPアドレス | 手順3で予約した静的なグローバルIPアドレスを選択 |

| 4 | リモートピアIPアドレス | GCPの対向機器側のVPNゲートウェイアドレスを指定 |

| 5 | IKEバージョン | GCPの対向機器側と同じIKEバージョンを選択する(IKEv1とIKEv2のどちらかを選択する) |

| 6 | 共有シークレット | GCPの対向機器側と同じパスワードを指定 |

| 7 | リモートネットワークIPの範囲 | GCPの対向機器側のVPN用ネットワークを指定 |

| 8 | ローカルサブネットワーク | 手順2で作成したネットワークを指定 |

| 9 | ローカルIP範囲 | ローカルサブネットワークを選択すると自動で割り振られる |

6.GCPの対向側のVPN接続の設定を行う

GCPの対向側のVPN接続用ネットワークの作成を事前に行う必要があります

必要な情報は以下の通りです

VPN設定前に予め用意する必要のある設定

- VPNネットワーク

- VPNゲートウェイIPアドレス

各種ステータス情報

| 設定項目 | 設定内容 |

| IPsecプロトコル | ESP |

| IKEバージョン | バージョン1と2両方可 |

| ポリシータイプ | Site to Site |

| 認証方法 | PSK(Pre-Shared Key) |

| 共有シークレットパスワード | GCPと同じパスワードを使用 | IKE/ISAKMP | aes128-sha1-modp1024 |

| ESP | aes128-sha1 |

| PFS | ON |

| PFSアルゴリズム | Group2 |

IKEフェーズ1の設定内容(例)

| Exchange | Main Mode |

| DH Group | Group2 |

| Encription | AES-128 |

| Authentication | SHA1 |

| Life Time(seconds) | 28800 |

IPsecフェーズ2の設定内容(例)

| Protocol | ESP |

| DH Group | Group2 |

| Encription | AES-128 |

| Authentication | SHA1 |

| PFS (Perfect Forward Secrecy) | ON |

| Life Time(seconds) | 28800 |

7.VPN設定完了後

このような画面になります。設定が全て終了した後、緑色になります。

★設定がうまくいかない場合のトラブルシューティング方法

設定がうまくいかない場合、原因を探るためにVPN→ログの表示を選択します

★まとめ

今記事で紹介したように、GCPのVPN設定はとても簡単にできます。トラブルシューティングの際も、どのフェーズの通信ができていないのかログで分かりやすく表示されるので、原因切り分けも手軽に行うことができます。GCPでVPNを手軽に導入することができるので、この機会に是非導入してみてはどうでしょうか?

Author

kaori